Memority certifiée ISO 27001 et ISO 27701

Memority est fière d'avoir obtenu les certifications ISO 27001 et ISO 27701 !

En 2021, une entreprise gérant le plus grand pipeline de carburant des États-Unis a subi une attaque qui a entrainé une grave pénurie d’essence. Cette attaque a ciblé un compte inactif disposant d’un moyen d’authentification faible et non utilisé par l’entreprise, qui ne l’avait ni désactivé ni supprimé. On parle dans ce cas de compte orphelin.

Cet exemple du géant du carburant démontre qu’un seul compte orphelin peut provoquer des conséquences économiques graves et préjudiciables, en termes de business comme de réputation !

De nombreuses situations peuvent entrainer l’apparition de ces comptes orphelins dans le système d’information d’une entreprise. Nous les aborderons dans les différents épisodes de cette série d’articles dédiée aux comptes orphelins.

Les comptes orphelins ne sont pas/plus rattachés à un utilisateur physique. Cela peut être un utilisateur qui quitte une entreprise ou évolue hiérarchiquement mais qui ne voit pas ses droits désactivés ou supprimés. Cela peut aussi être un compte créé localement dans une application, qu’il soit à privilège ou générique, mais non rattaché à une identité.

Les comptes orphelins et plus globalement la mauvaise gestion du cycle de vie d’une identité représentent un risque accru d’accès non autorisé à des données sensibles…

L’identification des comptes orphelins est donc essentielle dans l’IAM. Les détecter et les désactiver/supprimer de manière proactive permet de protéger les accès malveillants au SI d’une entreprise.

Memority gère l’ensemble du cycle de vie d’une identité : depuis l’onboarding (son arrivée dans l’entreprise) d’un utilisateur et l’attribution de ses bons rôles et droits jusqu’à son offboarding (son départ de l’entreprise) et la désactivation puis la suppression de l’ensemble de ses accès.

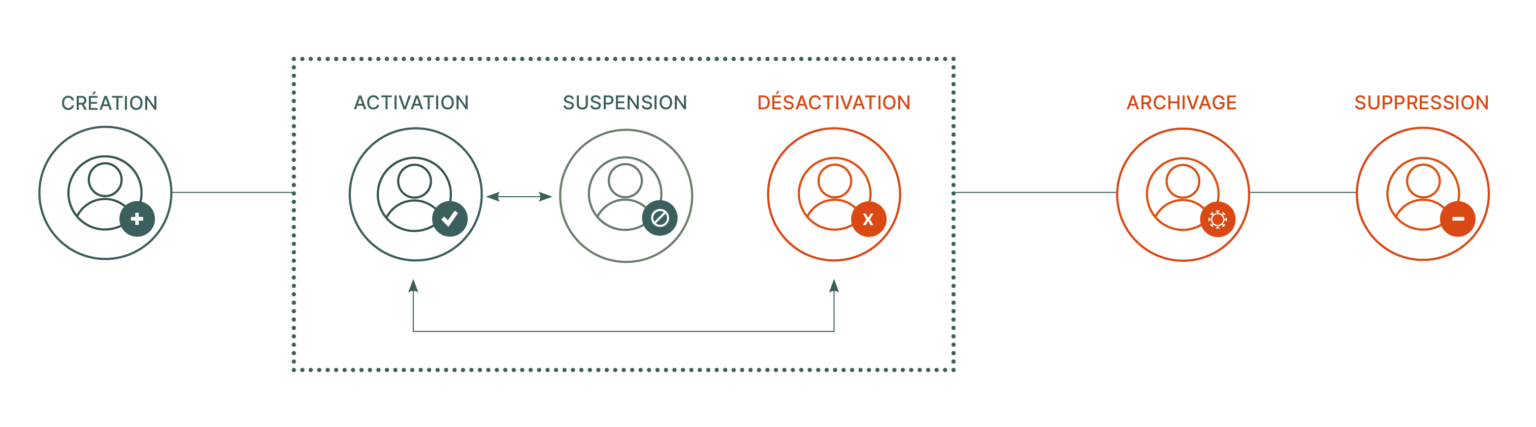

Sur le schéma ci-dessous, nous détaillons le cycle de vie au sens « Memority ». L’identité est d’abord créée pour permettre aux équipes support de préparer ses équipements et ses potentiels accès. Au début de son contrat de travail, l’identité est activée, et c’est à ce moment que sa vie dans l’entreprise débute. Au fil du temps, son compte peut être mis à jour, suspendu, ou encore désactivé. Une fois la fin de son contrat dépassée, l’identité est supprimée, ses accès sont coupés et aucune authentification n’est plus possible.

Des contrôles sont réalisés à la création des comptes pour empêcher la duplication d’identités. Les transferts d’une entité/BU à une autre sont également gérés pour contrôler les droits/accès qui doivent être attribués à l’identité et ceux qui doivent lui être enlevés. Enfin, la désactivation peut se faire de manière programmée avec une date de départ fixée à la création, ou alors réalisée de manière manuelle, avec une suspension immédiate des accès de l’identité.

Memority permet de croiser les informations avec d’une part les sources RH indiquant les collaborateurs actifs, leurs dates d’arrivée et de départ et les sources IT, l’active directory, intégrant les utilisateurs, leurs comptes et leurs accès. C’est la gestion du cycle de vie de bout en bout qui permet de s’assurer que le départ d’un utilisateur n’entrainera pas la survie d’accès compromettants. Une fois l’identité partie, ses accès sont automatiquement désactivés puis supprimés suivant une période de grâce définie en amont.

Que ce soit un compte à privilèges ou un simple utilisateur, la politique reste la même pour tous et une attention toute particulière est portée à leurs suppressions lors du départ. Il est nécessaire d’attribuer les bons droits aux bons utilisateurs au bon moment afin de garantir la sécurité des systèmes d’information !

-> Pour en savoir plus sur les bénéfices de la plateforme Memority : cliquez ici