Memority intègre la promotion 2025 « French Tech 2030 »

Memority rejoint la promotion 2025 « French Tech 2030 », reconnaissance de son engagement pour la souveraineté technologique de la France.

Memority propose un modèle de rôle extrêmement puissant permettant de gérer aussi bien des capacités d’administration déléguées dans le portail Memority, des accès à des applications, que des attributions matérielles ou tout autre lien entre une identité et une ressource.

Dans l’épisode 1, l’épisode 2 et l’épisode 3 de cette série, nous avons vu comment sont définis les rôles et les règles d’assignation qu’il est possible de proposer (ou non) aux utilisateurs, ainsi que les dimensions. Dans ce dernier épisode, nous allons voir comment maintenir les assignations de rôles dans le temps grâce à la recertification.

Après avoir :

• modélisé vos rôles pour convenir aux besoins de votre organisation et des ressources que vous souhaitez

• défini vos organisations et géré vos publications

• ajouté vos règles d’assignation manuelles et automatiques

• simplifié la gestion de vos rôles et l’expérience de vos utilisateurs grâce aux dimensions

… vous avez désormais un modèle de rôle opérationnel, félicitations !

Maintenant que nos administrateurs et nos utilisateurs peuvent utiliser les rôles, nous devons contrôler leur usage. Outre les capacités de reporting de Memority, qui permettent d’avoir différentes vues des assignations et de leurs dimensions, nous pouvons mettre en place une recertification de ces assignations afin d’assurer qu’elles restent toujours d’actualité.

Le modèle de rôle défini vs l’usage qui en a été fait

La recertification a pour objectif de demander à un responsable de recertifier une assignation de rôle pour un utilisateur, c’est-à-dire d’indiquer si l’utilisateur a encore besoin de ce rôle pour faire son travail ou s’il peut lui être retiré. C’est une notion d’hygiène informationnelle importante, comme la gestion des comptes orphelins. Elle permet de s’assurer qu’un utilisateur dispose toujours du moindre privilège et d’éviter une accumulation de rôles au fur et à mesure de la vie d’un utilisateur.

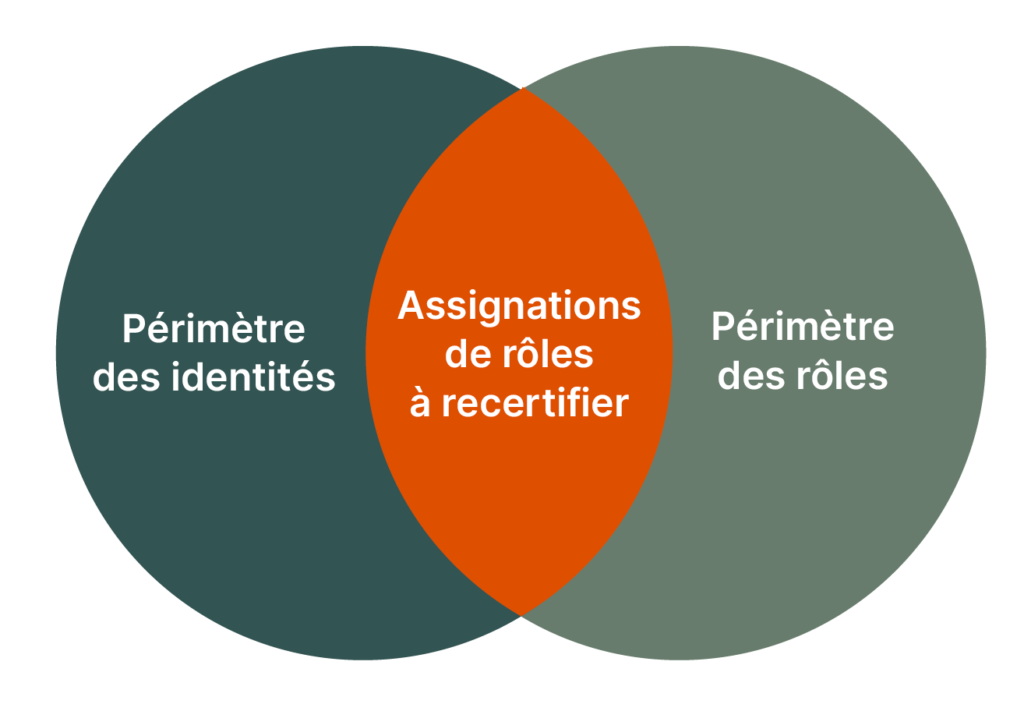

La recertification des rôles doit donc être déclenchée régulièrement afin d’assurer un travail de nettoyage. Il existe plusieurs moyens de déclencher les recertifications. De manière générale, il faut toujours débuter par le périmètre de la recertification, qui est la jonction d’un périmètre d’identité (tous les internes, toutes les identités dans l’organisation Comptabilité ou encore tous les directeurs de l’entreprise) et d’un périmètre de rôles (tous les rôles attribués manuellement, les rôles d’une application, les rôles tagués comme sensibles). Il est possible de définir autant de périmètres que nécessaire pour déclencher ensuite des recertifications avec des délais définis selon la sensibilité du périmètre.

Une fois le périmètre défini, il est possible de déclencher la recertification en mode « campagne » à une date définie ou à intervalles réguliers. Toutes les recertifications sont alors lancées pour le périmètre donné, ce qui peut générer des embouteillages chez les responsables qui devront effectuer les validations.

Cependant, il est aussi possible de déclencher les recertifications en mode « on-the-fly » afin de lisser les actions à effectuer. Dans ce mode, toutes les recertifications du périmètre ne sont pas déclenchées en même temps, mais de manière unitaire selon le délai spécifié et la date d’assignation du rôle pour un utilisateur. Ainsi, si on détermine qu’un rôle doit être recertifié tous les 6 mois, la recertification se déclenchera pour l’utilisateur A le 25 juillet si le rôle a été assigné le 25 janvier et pour l’utilisateur B le 25 septembre si le rôle a été assigné le 25 mars.

La recertification déclenche un workflow Memority pour demander la validation à un responsable défini. Les workflows Memority sont entièrement configurables et les approbateurs sont définis par leur rôle selon leur périmètre de gestion (voir l’article 2 de notre série !). Il est donc possible de demander la validation directement au manager de l’identité ou encore au responsable de l’application pour un rôle donné.

La fonction d’approbation est configurée directement dans le workflow afin d’afficher des informations utiles à la décision de l’utilisateur, comme les attributs de l’identité, ses autres rôles assignés, l’historique de recertification du rôle ou encore les dimensions :

Grâce à ces différentes solutions, il est possible de gérer finement les résultats d’une recertification pour sécuriser sans nécessairement bloquer les utilisateurs.

Merci d’avoir suivi notre série dédiée aux modèles de rôle !

🧐 Si vous avez manqué les épisodes précédents, c’est par ici :

• Épisode 1

• Épisode 2 : publication et assignation

• Épisode 3 : les dimensions