L’IA au service de l’IAM : une révolution attendue ?

Intelligence Artificielle : quatre bénéfices clés au service de l'IAM

À l’occasion du Cybermoi/s 2024, mois européen de la cybersécurité, je souhaite partager ma conviction sur l’importance des solutions de gestion des identités et des accès (IAM) pour sécuriser notre environnement numérique.

En tant que CISO chez Memority, je suis en effet convaincu que l’adoption de ces solutions est essentielle pour protéger les informations sensibles de notre entreprise et de nos clients. Voici les quatre bonnes pratiques IAM que j’encourage toutes les entreprises à adopter pour renforcer leur sécurité.

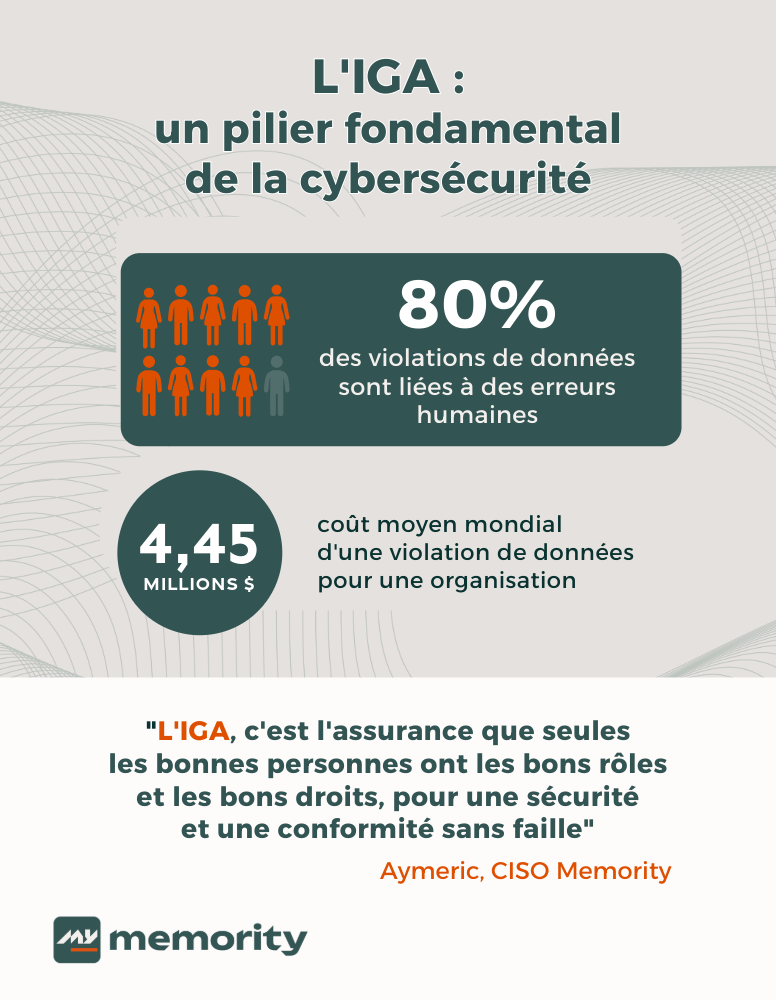

L’Identity Governance and Administration (IGA) est la composante centrale d’une stratégie IAM réussie. Elle est essentielle pour établir un contrôle rigoureux des accès au sein d’une organisation. En mettant en place des règles claires et des processus d’attribution de rôles, je m’assure que chaque utilisateur, employé, partenaire ou objet connecté, dispose des droits d’accès appropriés. Chez Memority, l’IT, notre plateforme et les systèmes RH font partie intégrante de cette gestion, offrant ainsi une vue d’ensemble des accès. Grâce à cette visibilité accrue, les entreprises peuvent justifier qui accède à quelles ressources et pourquoi. Elle réduit également les risques internes en limitant les droits d’accès selon le principe du moindre privilège. Ce principe garantit que chaque employé ou partenaire dispose uniquement des droits nécessaires pour accomplir ses tâches, réduisant ainsi l’impact d’une compromission accidentelle ou malveillante. Il est également primordial de rappeler l’importance des audits et les revues des accès. Il est désormais possible d’automatiser ces opérations, qui étaient jusqu’alors très coûteuses en termes de ressources.

De plus, l’IGA joue un rôle crucial dans la conformité réglementaire. Elle permet non seulement de répondre aux exigences des lois en relation avec la protection de la vie privée, le RGPD en premier lieu, mais également d’autres réglementations comme NIS2 ou DORA¸ ainsi que de nombreuses normes comme ISO27001, ISO27701 et SecNumCloud que nous implémentons chez Memority, en assurant une traçabilité complète des accès et des actions des utilisateurs.

Dans un environnement où la multiplicité des applications et des systèmes est la norme, l’authentification unique (SSO) et la fédération des identités sont des solutions indispensables pour simplifier l’accès tout en augmentant la sécurité.

Le SSO permet aux utilisateurs de s’authentifier une seule fois pour accéder à un ensemble d’applications. Cela réduit considérablement les risques liés à la gestion des mots de passe. Moins de mots de passe à retenir signifie moins de risques de comportements non sécurisés (utilisation de mots de passe simples ou réutilisés, inattention lors des sollicitations, etc.). En plus de simplifier l’expérience utilisateur, cette approche réduit le nombre de demandes de réinitialisation de mots de passe, libérant ainsi les équipes IT de tâches répétitives.

L’implémentation de l’authentification unique (SSO) dans toutes les entreprises est vivement conseillée. Cette approche simplifie la vie des utilisateurs en leur permettant d’accéder à toutes leurs applications avec un seul identifiant. Cela réduit le stress lié à la gestion de plusieurs mots de passe et diminue les risques de sécurité associés.

Je ne saurais trop insister sur l’importance de l’authentification multi-facteurs (MFA) pour sécuriser les points d’accès critiques. Cette méthode ajoute une couche de sécurité en exigeant plusieurs formes d’identification, approche cruciale dans le paysage actuel des cybermenaces.

La mise en place d’une authentification multi-facteurs (MFA) est l’une des mesures les plus efficaces pour protéger les comptes des utilisateurs. En combinant plusieurs facteurs d’authentification (par exemple, un mot de passe et une validation via un appareil mobile), la MFA complexifie considérablement les tentatives de piratage.

En intégrant des solutions d’authentification basée sur le risque (RBA), je m’assure que le risque de chaque accès est évalué en temps réel et que le mode d’authentification adapté est bien appliqué.

L’intégration de la MFA et de l’authentification adaptative renforce ainsi la protection des systèmes tout en garantissant une flexibilité pour s’adapter aux situations spécifiques. Sur la plateforme Memority, ces solutions s’appliquent aussi bien aux employés qu’aux partenaires, clients, et même aux objets connectés.

Adopter une approche Identity as a Service (IDaaS) est un choix stratégique que je recommande. Cette approche centralise la gestion IAM dans le cloud, facilitant l’accès sécurisé aux ressources, quelle que soit leur localisation. Cela s’avère particulièrement utile dans une société où le travail à distance et la flexibilité des opérations sont devenues courantes.

Le principal avantage du modèle IDaaS est son évolutivité. Il s’adapte facilement à la croissance ou aux changements de l’entreprise sans nécessiter d’infrastructure supplémentaire . Il permet aussi de bénéficier, à la carte, des avantages décrits ci-dessus sans avoir à prévoir de nouveaux déploiements. Les entreprises peuvent ainsi se concentrer sur leurs activités principales tout en bénéficiant d’une gestion des identités modulaire à la pointe de la technologie. De plus, le modèle IDaaS permet d’intégrer facilement des solutions de SSO, MFA et fédération, offrant une gestion unifiée des accès, même à très large échelle.

Enfin, avec l’IDaaS Memority, nous bénéficions d’une plateforme unifiée pour gérer tous les utilisateurs, qu’ils soient employés, partenaires ou clients : grâce à un portail en libre-service, les utilisateurs peuvent gérer, en toute autonomie, leurs accès et suivre leurs authentifications, réduisant ainsi la charge des équipes IT.

Souvent négligé ou assimilé à gestion complexe, l’IAM est sans conteste la pierre angulaire de la sécurité des entreprises à l’ère numérique. En mettant en place des solutions IDaaS solides, incluant l’IGA, le SSO, la fédération des identités, l’authentification multi-facteur et adaptative, les entreprises renforcent leur sécurité tout en simplifiant la gestion des identités et des accès. Ces bonnes pratiques s’appliquent à tous les profils, employés, partenaires, clients, citoyens ou objets connectés. Elles garantissent une expérience utilisateur optimisée tout en protégeant les systèmes d’information contre les menaces actuelles.

À l’occasion du Cybermoi/s 2024, il est impératif de rappeler que la gestion des identités est un enjeu majeur, impactant toutes les strates de l’organisation. Que vous soyez CEO, RSSI, DSI, membre de l’équipe IT, ou tout autre utilisateur, ces pratiques IAM contribuent à une cybersécurité renforcée et une meilleure gestion des risques.